|

当自动驾驶阶段型产品开始普及,谈论安全防护就显得很有必要。但没想到的是,激光雷达也成为被攻击的入口。

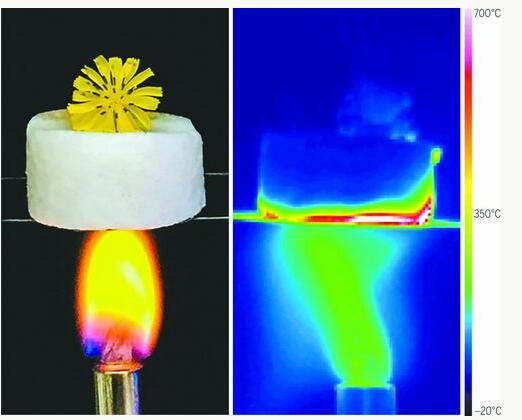

激光雷达已经成为自动驾驶汽车的标配。它可以发出激光信号,根据反射的信号数量,判断周围障碍物所处位置及其运动轨迹,从而建立一张车辆周边环境的3D图像。自动驾驶汽车就靠着激光雷达绘制的这幅地图,在障碍物间穿梭自如。

但是,有安全研究人员发出警告:黑客们已经瞄上了激光雷达这个高级货。

Jonathan Petit是一名首席科学家,他就职于一家名叫“安全创新”(Security Innovation)的软件安全企业。Petit自称,只需向激光雷达传感器发射一束电子信号,他就能轻松调戏任何车上的激光雷达传感器,让这些自动驾驶汽车减速甚至突然停车。

激光雷达可以建立车辆周围的3D图像

故事还得从Petit在科克大学的求学经历说起。当时Petit是学校电脑安全系的一名研究员,研究方向是如何攻击一辆自动驾驶汽车,在经过一系列研究后发现,传感器锁是最容易被黑客利用的信息入口。早前就有一批研究人员尝试攻击过汽车的GPS和无线胎压传感器。激光雷达是周围环境信息的输入口。Petit表示,“如果一辆自动驾驶车的信息输入口存在故障,那么车子根据错误信息做出的反应也不甚准确。”

为此Petit还写了一篇论文,描述了自己设计的一套攻击系统,包括一种低能耗激光和一个信号发生器。在实际攻击场景中,考虑到设备便携性和成本等因素,完全可以用一个RaspberryPi这样的小型电脑或Arduino平台代替信号发生器。这两种设备目前在市面上有现成产品售卖,估算一下,整套设备的打包价才60美金。

而且整个攻击过程也非常简单。一开始,Petit记录了一个名叫IBEO Lux的商用激光雷达单元的信号。由于这些激光信号不会被编码、加密,因此黑客随时可以重播信号。唯一要注意到的一点小技巧,就是在雷达发出信号后找个合适时间点把激光信号反馈给雷达,造成遇到障碍物后回传的假象。自动驾驶汽车接到这些伪造的信号后,就会确信某个地方有一个障碍物存在。

而且Petit可以模拟汽车、墙壁、行人等好几种障碍物的信号反射,同时还能“克隆出”好多个信号备份,造成障碍物在移动的假象。除此之外他还可以简单地对激光雷达的追踪系统执行“拒绝服务式攻击”。简单来说就是禁用雷达的整个追踪系统,让它无法发射激光信号也无法接到反射信号。这样激光雷达传感器就不能追踪真正的障碍物。使用Petit的设备,可以达到以雷达为中心,前部、侧面以及后部各100米的覆盖面积,伪装成距车20到350米处有障碍物的情况。

目前Petit只攻击了IBEO Lux的商用激光雷达单元,但是他表示,“并不是说IBEO在同类产品中存在安全漏洞。事实上,我认为目前没有一家雷达厂商认真想过如何面对这种攻击。”略作盘点我们就会发现,包括谷歌、奔驰、福特在内的企业都使用了这种激光雷达来打造他们的自动驾驶汽车。

所以Petit通过这个案例索要强调的是,关注安全问题要趁早。“解决安全问题的方法有很多种。一个强大的激光雷达检测系统在遇到错误检测时会参考其他数据,这样就能过滤掉干扰数据。但是研究自动驾驶的车企有没有行动起来解决这些问题,我们就不得而知了。”

车云小结

在看过了黑客攻防战之后,我们都知道汽车电子安全是一件大事。攻击可以随时随地发生,并且对司机和乘客来说毫无预警。今天的黑客攻击看起来成本不高而且毫不不费力,主要是因为某些车载电子系统存在明显的bug,甚至完全不设防。

自动驾驶汽车尚未普及,攻击这么一辆未来汽车产品对我们影响看似不大,但无论是欧洲交通安全监管部门还是美国NHTSA即将启动的新车定级制度,都在陆续让更多传感器设备进入车中。而这一趋势也一定会在不远的将来波及我们的身边车辆。

据Petit介绍,现在黑客攻击这类激光信号的手段已经十分成熟,考虑到汽车是一种生产长周期工业产品,所以在今天这个时候谈论“安全防护要趁早”,很有必要。

|

收藏

收藏 打印

打印